Come proteggere i dati personali? Anonimizzazione, pseudonimizzazione e cifratura a confronto - Ius in itinere

Sicurezza dei dati, privacy e backup. Cosa devi sapere per proteggere la tua attività? - CNA Forlì-Cesena

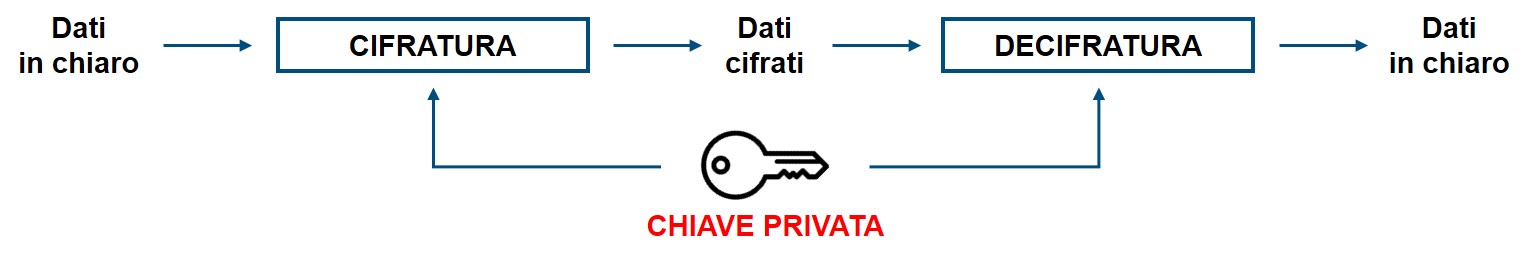

Pseudonimizzazione, cifratura e steganogafia digitale: come proteggere i dati personali da occhi indiscreti - Cyber Security 360

La crittografia nella protezione dei dati personali: linee guida per la compliance al GDPR - Cyber Security 360